KAMU KURUMLARINDA VERİ GÜVENLİĞİNE BÜTÜNCÜL BAKIŞ

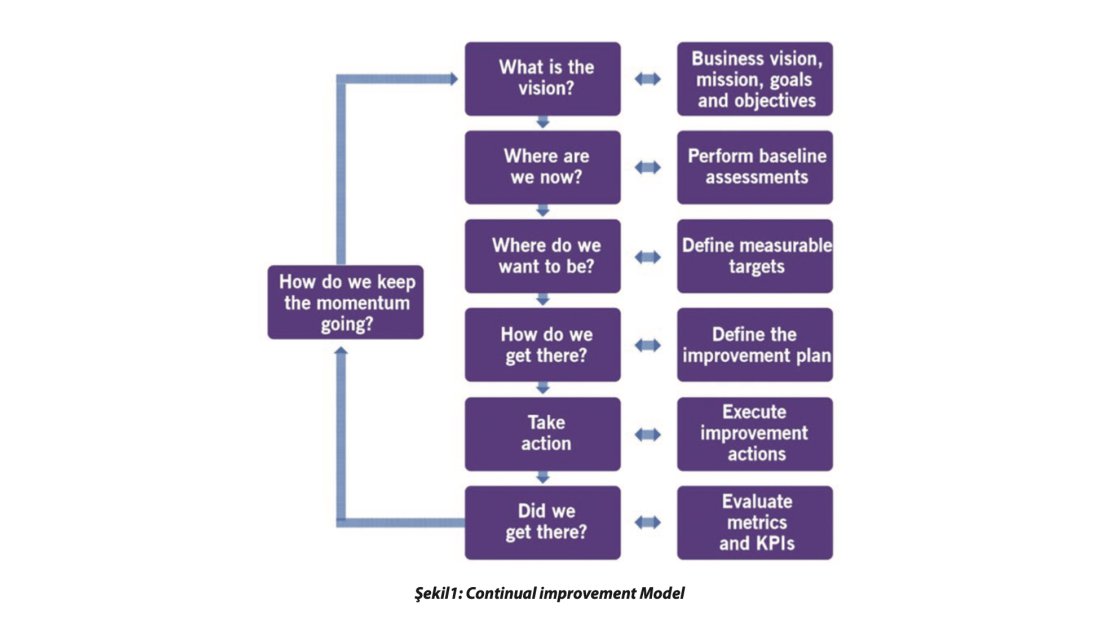

Bu ay hepimizin malumu pandemi sürecinde çok popüler hale gelen bir online sipariş şirketi yaptığı açıklamada kullanıcılarının ad-soyad, mail adresleri, telefon numaraları, adres bilgilerinin çalındığını duyurmuştu. Bu ay durumun önemine binaen bende dergimizin bana ayrılan bölümünde bir şeyler yazmak istedim. Bu tür olayların yaşanmaması için veri güvenliğine bütüncül bir bakış geliştirilmesi gerekiyor. Veri yalnızca klasik güvenlik duvarları (firewall) ile koruyacağımız bir konu değildir. Peki nereden başlamalıyız? Her zaman dediğim gibi bilişimde kurumların çevik olmaları gerekiyor. Buna ITIL continual improvement diyor (şekil 1). Öncelikle kurumların konu hakkında ortaya bir vizyon koymaları gerekiyor. Bu vizyon oluşturduktan sonra şu anda neredeyiz sorusunu kendilerine sormaları ve nereye varmak istediklerini belirlemeleri gerekiyor. Bu aşamadan sonra nasıl gidileceği belirlenerek aksiyonlar alınmalı ve süreç sonunda da bir durum değerlendirmesi yaparak yeni hedefler konmalıdır.

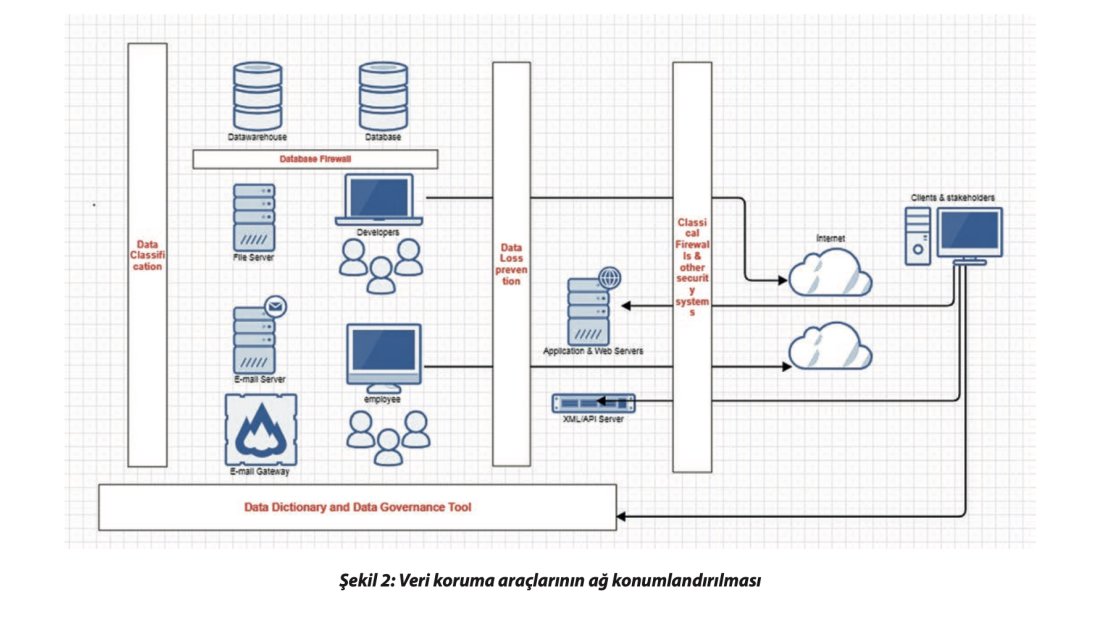

Verilerin korunması için öncelikle kurumlarda mevcut konvansiyonel koruma araçları ile başlanmalı ve dış dünya ile kurumlarımızı izole etmeliyiz. Bu hepimizin bildiği gibi geleneksel olarak güvenlik duvarı ve uygulama güvenlik duvarı (web application firewall-WAF) ile yapılmaktadır. Bu sistemlerin güncel olup olmadığı, politikalarının yerinde olup olmadığı ilk kontrol edilmesi gereken konudur.

Bir sonraki adımda veri tabanı güvenlik duvarlarını (Database firewall) aktif olarak kullanabiliriz. Veri tabanınızı içerideki tehditlerden izole etmelisiniz, biliyoruz ki bugün saldırıların çok önemli bir kısmı bilinçli veya bilinçsiz şekilde içeriden kaynaklı oluyor. Dolayısı ile yazılım geliştirici, sistem yöneticisi ve uygulama servis kullanıcılarınızı veri tabanlarında sürekli izlemeli ve yetkilerini takip etmelisiniz. Periyodik olarak ilgili birimlerle paylaşmalı, sorgu ve güncellemelerin nedenlerinin kontrol edilmesi istemelidir. Aşağıda şekil 2 de uygulama güvenlik duvarları ve diğer veri koruma

araçlarının ağ konumlandırmasını çizmeye çalıştım.

Test ve development ortamlarınıza veri aktarırken kritik veriler aktarılmamalı zorunlu hallerde ise veri maskeleme yapılması gerekmektedir. Bununla beraber önemli veriler production ortamında da maskelenmelidir. Veri paylaşımlarında yazılımsal şifrelemelerin yanı sıra donanımsal güvenlik modülleri (HSM) kullanılarak güvenlik pekiştirilmelidir. Kurumlar paydaşlarla gerek webservis/API gerekse SFT gibi protokollerle yapılan veri paylaşımlarını kamuNET gibi kapalı bir hattan yapmalıdırlar.

Dünyada kullanılmakta olan ISO/IEC 11179 standardı, Türk Standartlar Enstitüsü tarafından Türkçe’ye çevrilmiş ve TS ISO/IEC 11179 adı ile yayınlanmıştır. Veri sözlüğü olarak bilinen bu standart kurum içerisinde uygulanmalıdır. Gerek kurumlar arası veri transferinde gerekse kurum içi geliştirilecek uygulamalarda mükerrer kayıtların olmaması ve doğru bilgilerin sunulabilmesi için veri sözlüğü önemli bir yer tutmaktadır.

Veri sınıflandırma sistemlerini kullanarak verilerinizi kurumunuzda tanımlı etiketler ile sınıflandırmalısınız (gizli, özel, çok gizli, hizmete özel gibi). Yalnızca veri tabanları ve veri ambarlarında değil kullanıcılarınızın kurum bilgisayarlarında ürettiği tüm veriler, gönderilen emailler ve dosya sunucuları gibi tüm veri kaynakları sınıflandırılmalıdır.

Veri sızıntıları engelleme sistemleri (DLP) kurum içi tehditler açısından önemli bir konudur. Dergimizin aralık sayısında bu konuyu ayrıntılı bir şekilde ele almıştım. Özetle DLP sistemleri ile tanımladığımız veriyi görüntüleyen, yazdıran, e-posta gönderen, web sitelerine yükleyen veya USB yoluyla taşınabilir belleklere kopyalayan kullanıcı bilgilerinin tespit edilmesi mümkündür.

Kurum içerisinde yazılım geliştirilen organizasyonlarda güvenli yazılım geliştirme kültürü oturtulmalı ki bu konuya da dergimizin eylül sayısında değinmiştim. Bununla beraber geliştirilen ve satın alınan uygulamaların üretim (production) ortamına alınmadan statik ve dinamik kod analizleri tamamlanmalıdır.

Uygulamalar vasıtası ile yetkili kullanıcıların yaptığı select, update, delete gibi data manipülasyon işlemleri kayıt altına alınması gerekmektedir. Esasen kullanıcıların yaptığı bu türden manipülasyon sorguları veri tabanı güvenlik duvarları vasıtası ile kayıt olmaktadır. Ancak burada kastettiğim uygulamaların içerisinde yapılan sorgular, bu sorguları uygulama servis kullanıcıları ile veri tabanlarına yapar dolayısı ile veri tabanı güvenlik duvarları gerçek kişileri göremez. İşte gerçek kullanıcıların yaptığı manipülasyonları kayıt altına almak için bir kurumlarda otomasyon yok ise her yazılımın kendi logunu kurumun belirlediği log standardına göre yapması gerekmektedir.

KVKK gereği, mahkemeden karar aldırarak ya da idari mekanizmalarınızı kullanarak kendini unutturmak isteyen, kişisel verilerini sildirmek isteyenler için özel bir merkezi mekanizma kurulmalı, dilekçe ya da kurumsal uygulamalar vasıtası ile alınan bu talepler tek merkezden yönetilmelidir.

Kurulan veri güvenliği sisteminin güvenirliliğini test etmek için kurumca belirlenen sıklıkta iç ve dış sızma (penetrasyon) testleri yapılmalı bulunan zafiyetler süratle giderilmelidir.

Personeli bilgi güvenliği konusunda zinde tutmak için kurumca belirlenen sıklıkta eğitimler ve seminerler düzenlenmeli, farkındalık amaçlı posterler hazırlanmalıdır. Hatırlatmak gerekirse meşhur solarwinds zaafiyeti yazılım geliştiricilerden birinin kendisine gönderilen oltalama emailine tıklaması ile başlamıştı.

Son olarak kurum içerisinde bir üst düzey bilgi güvenliği yöneticisi belirlenmeli (ISO 27001, USOM, KVKK standartları açısından da bir zorunluluktur) ve bu yönetici;

• Veri sızıntılarının haftalık ve aylık seyri ile vakaların muhakkik, savcılık, KVKK gibi ilgili yerlere bildirilip bildirilmediğini,

• Veri sorumlularının KVKK kanunu gereği kayıt edilip edilmediğini ve kanunun gereklerinin yapılıp yapılmadığını,

• Uygulamaların ve onlara gelen güncellemelerin Log standartlarına uyumunu,

• Veri tabanı güvenlik duvarı raporlarında yazılım geliştiriciler ve sistem yöneticilerinden gelen sorguların herhangi bir resmi talebe dayanıp dayanmadığını,

• İçeriden gelen siber güvenlik ihlal ihbarları ve dış kaynaklardan gelen verilerin değerlendirilmesinin ve gereğinin yapılıp yapılmadığının tespit edilmesi, alınan bu ihbarların USOM’a bildirilip bildirilmediğini,

• Kullanıcı bilgisayarlarında çıkan virüs, casus yazılım gibi tehditlerle ilgili gereğinin yapılıp yapılmadığını,

• Verilerin silme ve imha politikasına göre yok edilip edilmediğini, bakım onarım kapsamında kurum dışına çıkarılan ve veri barındıran envanterlerin içerisindeki bilgilerin silinip silinmediğini,

• Webservisler/API’lar aracılığı ile paydaşlara iletilen veriler ile ilgili yapılan protokollerin güncel olup olmadığını ve verilen verilerin protokol ile uyumlu olup olmadığını,

• Temiz masa kuralarına uyulup uyulmadığını,

Denetlemesi gerekmektedir. Unutmayalım gitmeye değer yerlerin kestirmesi olmadığı gibi bilgi güvenliği konusunda kestirme bir çözüm maalesef yoktur.

Email: yenalarslan@ictmedia.com.tr

Twitter: @yenalarslan1

https://www.linkedin.com/in/yenalarslan